4.7 Keamanan Web Host

Keamanan web host menjadi elemen kunci dalam melindungi data dan aplikasi yang dihosting di infrastruktur web. Pemilik situs web dan administrator server perlu mengambil sejumlah tindakan untuk memastikan keamanan dan keberlanjutan operasional. Berikut adalah beberapa langkah dan praktik terbaik dalam mengamankan web host:

1. Pembaruan Sistem dan Perangkat Lunak:

Deskripsi: Memastikan sistem operasi, server web, basis data, dan perangkat lunak lainnya selalu diperbarui dengan pembaruan keamanan terbaru.

Implementasi: Aktifkan pembaruan otomatis dan rutin memeriksa pembaruan yang tersedia.

2. Firewall dan Konfigurasi Jaringan:

Deskripsi: Menerapkan firewall dan konfigurasi jaringan yang sesuai untuk membatasi akses yang tidak sah dan mencegah serangan dari luar.

Implementasi: Konfigurasikan firewall dengan benar dan periksa aturan akses secara berkala.

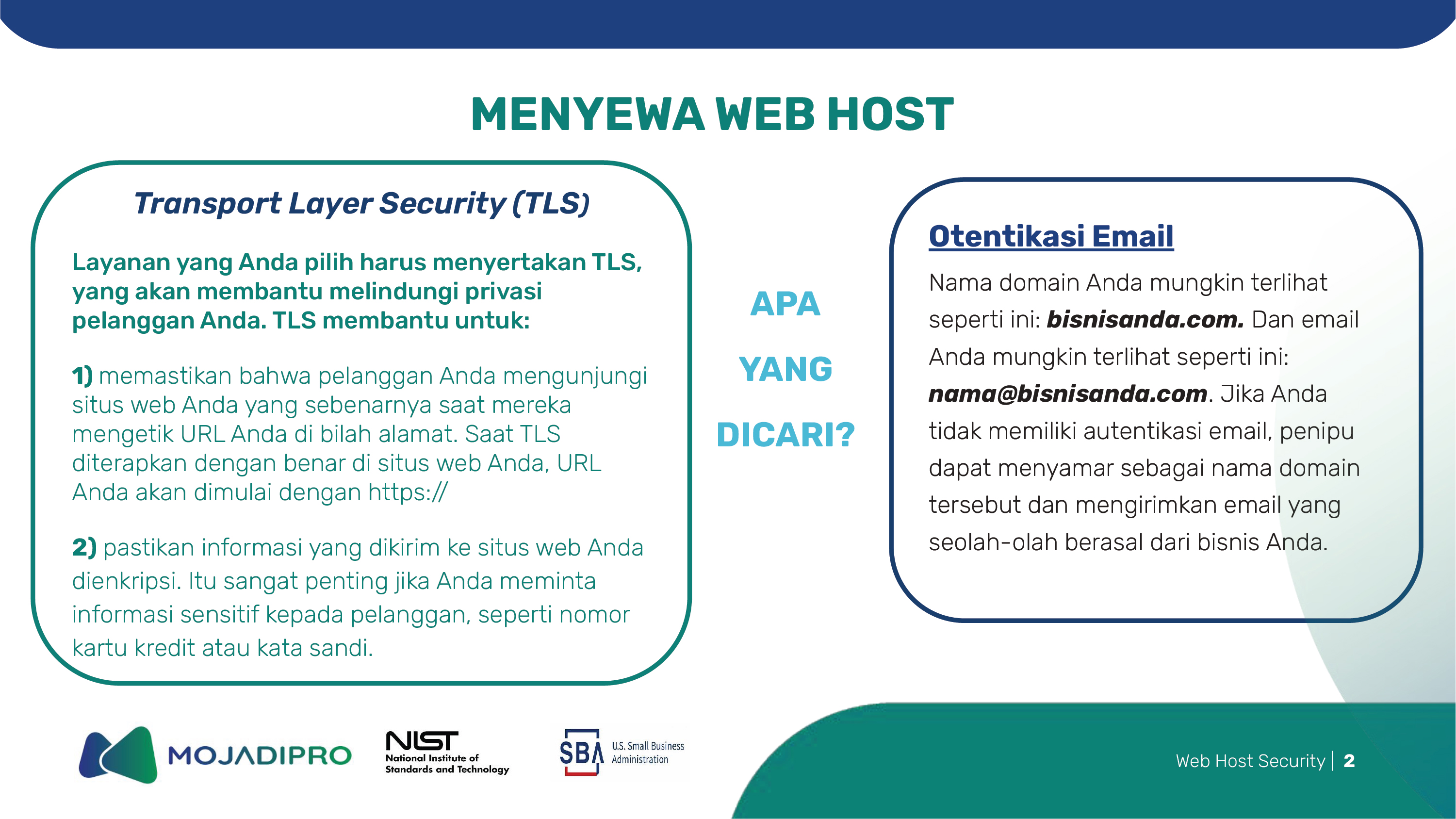

3. Keamanan Sertifikat SSL/TLS:

Deskripsi: Menggunakan sertifikat SSL/TLS untuk mengenkripsi data yang ditransmisikan antara server dan pengguna.

Implementasi: Pastikan sertifikat SSL/TLS terinstal dan terkonfigurasi dengan benar.

4. Proteksi terhadap Serangan Brute Force:

Deskripsi: Mengimplementasikan langkah-langkah untuk melindungi terhadap serangan percobaan masuk dengan menerapkan pembatasan jumlah upaya login.

Implementasi: Gunakan pembatasan login dan deteksi serangan brute force.

5. Pemantauan Log dan Audit:

Deskripsi: Memonitor aktivitas log dan mengaudit catatan keamanan untuk mendeteksi dan merespons insiden dengan cepat.

Implementasi: Aktifkan logging keamanan, lakukan analisis log secara berkala, dan pantau tanda-tanda aktivitas mencurigakan.

6. Proteksi terhadap SQL Injection dan Cross-Site Scripting (XSS):

Deskripsi: Mencegah injeksi SQL dan serangan XSS dengan mengelola input pengguna dan memvalidasi data yang dimasukkan.

Implementasi: Gunakan parameterized queries untuk database dan terapkan input validation dengan benar.

7. Pemisahan Akun dan Hak Akses:

Deskripsi: Menggunakan prinsip least privilege untuk memisahkan akun dan hak akses, membatasi potensi kerusakan jika akun tertentu disusupi.

Implementasi: Tentukan peran dan hak akses yang sesuai untuk setiap pengguna atau sistem.

8. Backup Rutin dan Pemulihan Data:

Deskripsi: Melakukan backup data secara teratur dan memiliki rencana pemulihan data yang efektif.

Implementasi: Simpan salinan backup di lokasi yang aman, uji pemulihan secara berkala, dan pastikan ketersediaan backup yang up-to-date.

9. Proteksi terhadap Serangan DDoS:

Deskripsi: Menggunakan solusi DDoS protection untuk melindungi web host dari serangan Denial-of-Service yang berlebihan.

Implementasi: Pilih penyedia DDoS protection dan atur konfigurasi yang sesuai dengan tingkat risiko.

10. Keamanan File dan Direktori:

- Deskripsi: Melindungi file dan direktori sensitif dengan konfigurasi izin akses yang tepat.

- Implementasi: Terapkan pengaturan izin file dan direktori dengan bijak, dan batasi akses ke file penting.

11. Penyaringan Konten:

- Deskripsi: Memanfaatkan penyaringan konten untuk mencegah konten berbahaya atau tidak diinginkan dari diunduh atau ditampilkan.

- Implementasi: Terapkan penyaringan konten pada tingkat server dan aplikasi.

12. Keamanan Email:

- Deskripsi: Melindungi host dari ancaman email dengan mengimplementasikan solusi keamanan email dan membantu mencegah serangan phishing.

- Implementasi: Aktifkan fitur anti-phishing dan anti-malware pada server email.

13. Peringatan Keamanan:

- Deskripsi: Mengkonfigurasi peringatan keamanan untuk memberi tahu administrator tentang aktivitas mencurigakan atau potensi ancaman.

- Implementasi: Tentukan aturan peringatan dan pemberitahuan yang sesuai dengan kebijakan keamanan.

14. Analisis Rentang Serangan (Threat Intelligence):

- Deskripsi: Menggunakan threat intelligence untuk mendeteksi dan merespons ancaman yang spesifik terhadap server web.

- Implementasi: Berlangganan layanan threat intelligence dan terapkan pemantauan keamanan berbasis intelijen ancaman.

Mengintegrasikan langkah-langkah keamanan ini dapat membentuk pertahanan yang kuat terhadap ancaman yang mungkin dihadapi oleh web host. Penting untuk secara teratur meninjau dan memperbarui kebijakan keamanan untuk mengakomodasi perubahan dalam ancaman dan teknologi keamanan.